1.身份认证

我们生活的世界是一个现实的世界,每个人都有其独特的身份,几乎不可能被仿冒。但网络是一个完全虚拟的世界,随着网络犯罪的增加,如何在虚拟环境下对用户的身份做出准确、快速的识别已经成为一个重要的研究课题。

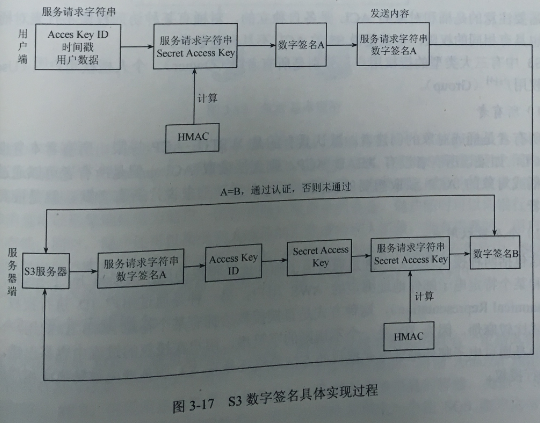

S3中使用基于HMAC-SHA1的数字签名方式来确定用户身份。HMAC-SHA1是一种安全的基于加密Hash函数和共享密钥的消息认证协议,它可以有效地防止数据在传输过程中被截获和篡改,维护了数据的完整性、可靠性和安全性。HMAC-SHA1消息认证机制的成功在于一个加密的Hash函数、一个加密的随机密钥和一个安全的密钥交换机制。在新用户注册时,Amazon会给每个用户分配一个Access Key ID和一个Secret Access Key。Access Key ID是一个20位的由字母和数字组成的串,Secret Access Key是一个40位的字符串。Access Key ID用来确定服务请求的发送者,而Secret Access Key则参与数字签名过程,用来证明用户是发送服务请求的账户的合法拥有者。S3数字签名具体实现过程如图3-17所示。

S3用户首先发出服务请求,系统会自动生成一个服务请求字符串。HMAC函数的要功能是计算用户的服务请求字符串和Secret Access Key生成的数字签名,并将这个签名和服务请求字符串一起传给S3服务器。当服务器租用接收到信息后会从中分离出用户的Access Key ID,通过査询S3数据库得到用户的Secret Access Key。利用和上面相同的过程生成一个数字签名,然后和用户发送的数字签名做比对,相同则通过验证,反之拒绝。

2.访问控制列表

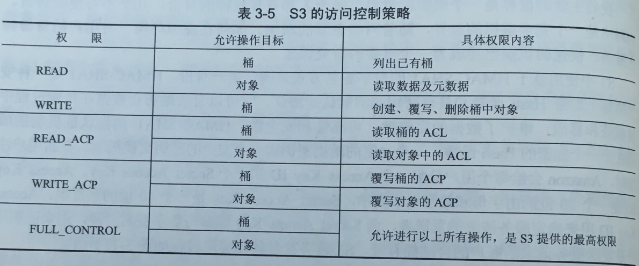

访问控制列表(Access Control List,ACL)是S3提供的可供用户自行定义的访问控制策略列表。很多时候用户希望将自己的文件和别人共享但又不想未经授权的用户进入,此时可以根据需要设置合适的访问控制列表。S3的访问控制策略(Access Control Policy, ACP)提供如表3-5所示的五种访问权限。

需要注意的是桶和对象的ACL是各自独立的,对桶有某种访问权限不代表对桶中的对象也具有相同的权限,也就是说S3的ACL不具有继承性。

S3中有三大类型的授权用户,分别是所有者(Owner)、个人授权用户(User)、 组授权用户(Group)。

1)所有者

所有者是桶或对象的创建者,默认具有的是WRITE_ACP权限。所有者本身也要服从ACL,如果该所有者没有READ_ACP,则无法读取ACL。但是所有者可以通过覆写相应桶或对象的ACP获取想要的权限,从这个意义上来说,所有者默认就是最高权限拥有者。

2)个人授权用户

这包括两种授权方式。一种是通过电子邮件地址授权的用户(User by E-mail),即授权给和某个特定电子邮件地址绑定的AWS用户;另一种是通过用户ID进行授权(User by Canonical Representation),这种方式是直接授权给拥有某个特定AWS ID的用户。后一种方式比较麻烦,因为ID是一个不规则的字符串,用户在授权的过程中容易出错。值得注意的是通过电子邮件地址方式授权的方法最终还是在S3服务器租用内部转换成相应的用户ID进行授权。

3)组授权用户

同样包括两种方式。一种是AWS用户组(AWS User Group),它将授权分发给所有AWS账户拥有者;另一种是所有用户组(All User Group),这是一种有着很大潜在危险的授权方式,因为它允许匿名访问,所以不建议使用这种方式。